En el mundo del desarrollo, las terminales son herramientas imprescindibles, pero no todas ofrecen la flexibilidad y personalización que los desarrolladores modernos requieren. Tabby es una terminal de código abierto que ha ganado popularidad por ser altamente personalizable, multiplataforma y fácil de usar. En este artículo, exploraremos qué es Tabby, sus principales características, y por qué es una excelente opción para desarrolladores que buscan una experiencia de terminal avanzada.

¿Qué es Tabby?

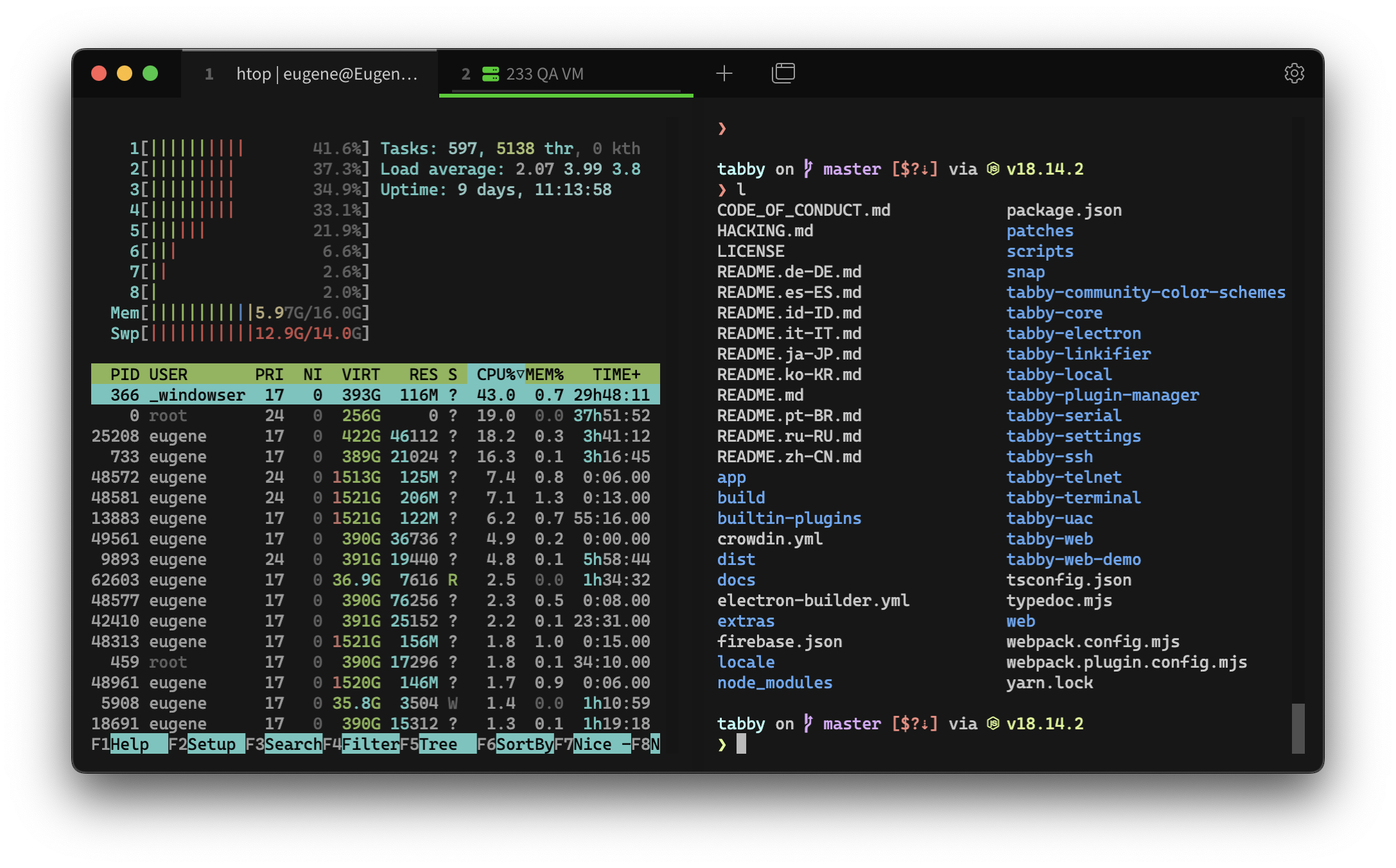

Tabby es una terminal moderna y multiplataforma que está disponible para Windows, macOS y Linux. Su principal atractivo radica en su capacidad de personalización y su diseño amigable, que combina una interfaz visual atractiva con funcionalidades avanzadas. Al ser de código abierto, Tabby ofrece una plataforma transparente y flexible para aquellos que quieran adaptar su terminal a sus necesidades específicas.

El proyecto fue diseñado con la idea de mejorar la experiencia del usuario, permitiendo a los desarrolladores trabajar de manera más eficiente y productiva. A diferencia de muchas terminales clásicas que pueden ser intimidantes para los nuevos usuarios, Tabby ofrece una interfaz intuitiva y rica en características.

Características Clave de Tabby

- Multiplataforma: Una de las principales ventajas de Tabby es que está disponible para todos los sistemas operativos principales: Windows, macOS y Linux. Esto la convierte en una opción ideal para desarrolladores que necesitan trabajar en varios entornos sin perder consistencia.

- Altamente Personalizable: Tabby permite a los usuarios ajustar su entorno de terminal con temas, atajos de teclado personalizados, y la posibilidad de dividir ventanas. Los desarrolladores pueden personalizar cada aspecto visual de la terminal, desde los colores hasta la disposición de las pestañas y paneles.

- Soporte para SSH y Serial: Tabby incluye soporte integrado para conexiones SSH y seriales, lo que la hace ideal para la administración remota de servidores o dispositivos. Esto elimina la necesidad de instalar herramientas adicionales o abrir otras ventanas para estas tareas.

- Interfaz de Pestañas y Paneles: Tabby permite abrir varias pestañas y dividir la ventana en paneles, lo que es perfecto para multitareas. Cada pestaña puede ejecutar diferentes sesiones o comandos, permitiendo una mayor eficiencia al trabajar con múltiples proyectos o entornos de desarrollo al mismo tiempo.

- Extensiones: Al ser una terminal moderna, Tabby soporta la instalación de extensiones que agregan más funcionalidades. Esto incluye temas adicionales, soporte para más protocolos y funcionalidades especializadas, según las necesidades del usuario.

- Integración con SSH y Múltiples Shells: Además de su personalización, Tabby permite integrarse fácilmente con shells como Bash, Zsh, PowerShell, y más. También permite conectarse a servidores remotos utilizando SSH, lo cual es fundamental para administradores de sistemas y desarrolladores que gestionan servidores a distancia.

Usos y Aplicaciones de Tabby

Tabby es una excelente opción para diversos tipos de usuarios, desde desarrolladores de software hasta administradores de sistemas. Aquí algunos escenarios donde destaca su utilidad:

- Desarrollo de Software: Los desarrolladores que trabajan en proyectos multiplataforma o colaboran con equipos que usan diferentes sistemas operativos encontrarán en Tabby una herramienta unificadora. Al poder personalizar la terminal para cada proyecto o lenguaje, Tabby facilita el trabajo en diferentes entornos sin tener que cambiar de herramienta.

- Administración de Sistemas: Para los administradores que gestionan servidores remotos, el soporte integrado para SSH y la posibilidad de dividir la pantalla en varias sesiones simultáneas permite monitorear y administrar múltiples sistemas a la vez.

- Usuarios Avanzados: Los usuarios avanzados que buscan maximizar la eficiencia en su flujo de trabajo disfrutarán de la capacidad de Tabby de manejar scripts complejos, automatización de tareas, y soporte para múltiples sesiones.

Comparación con Otras Terminales

En comparación con otras terminales populares como Hyper o Terminator, Tabby destaca por su equilibrio entre una interfaz amigable y sus funcionalidades avanzadas. Si bien otras terminales pueden ofrecer un mayor enfoque en diseño o rendimiento en áreas específicas, Tabby brilla por ser una opción sólida, equilibrada y con un amplio abanico de personalización.

Conclusión

Tabby se ha consolidado como una excelente opción para desarrolladores y administradores de sistemas que buscan una terminal moderna, potente y personalizable. Su compatibilidad con múltiples sistemas operativos, junto con su soporte para SSH y extensiones, la convierte en una herramienta versátil que puede adaptarse a casi cualquier flujo de trabajo. Ya sea que estés buscando una terminal que se vea bien o que puedas modificar según tus necesidades, Tabby ofrece una experiencia completa y eficiente.

Si eres un desarrollador o administrador de sistemas que busca una terminal poderosa, definitivamente vale la pena probar Tabby. Puedes descargarla directamente desde su sitio web aquí.